🛡️ Introduzione: SIEM e SOAR, i guardiani della sicurezza informatica

Nel mondo della cybersecurity, SIEM e SOAR sono due pilastri fondamentali per proteggere le infrastrutture digitali da minacce sempre più sofisticate. Immagina un sistema di sicurezza per una città: il SIEM è la centrale operativa che raccoglie e analizza tutti gli allarmi, mentre il SOAR è la squadra di intervento automatizzata che risponde agli incidenti in tempo reale.

Questi strumenti non solo aiutano le aziende a rilevare e comprendere gli attacchi, ma permettono anche di reagire in modo rapido, intelligente e spesso automatizzato.

🧠 Schema dei concetti principali

🔍 SIEM (Security Information and Event Management)

| Funzione | Descrizione |

|---|---|

| Raccolta dati | Aggrega log e eventi da firewall, antivirus, server, applicazioni |

| Correlazione | Analizza i dati per trovare pattern sospetti o anomalie |

| Allarmi | Genera notifiche quando rileva potenziali minacce |

| Storico | Conserva i dati per analisi forensi e compliance |

Obiettivo: Fornire visibilità e contesto sugli eventi di sicurezza.

⚙️ SOAR (Security Orchestration, Automation and Response)

| Funzione | Descrizione |

|---|---|

| Automazione | Esegue azioni automatiche in risposta agli incidenti (es. isolare un host) |

| Orchestrazione | Coordina strumenti diversi (SIEM, antivirus, firewall, ticketing) |

| Playbook | Usa flussi predefiniti per gestire scenari di attacco |

| Analisi | Aiuta gli analisti a prendere decisioni più rapide e informate |

Obiettivo: Ridurre i tempi di risposta e migliorare l’efficienza operativa.

🔗 SIEM vs SOAR: differenze chiave

| Aspetto | SIEM | SOAR |

|---|---|---|

| Focus | Rilevamento e analisi | Risposta e automazione |

| Tipo di lavoro | Passivo (monitoraggio) | Attivo (intervento) |

| Utenti principali | Analisti SOC | Team di risposta agli incidenti |

| Output | Allarmi e report | Azioni e risoluzioni |

✅ Conclusione

SIEM e SOAR non sono concorrenti, ma alleati. Il SIEM osserva e segnala, il SOAR agisce e risolve. Insieme, formano un ecosistema di difesa avanzato che consente alle organizzazioni di essere non solo reattive, ma proattive nella lotta contro le minacce informatiche.

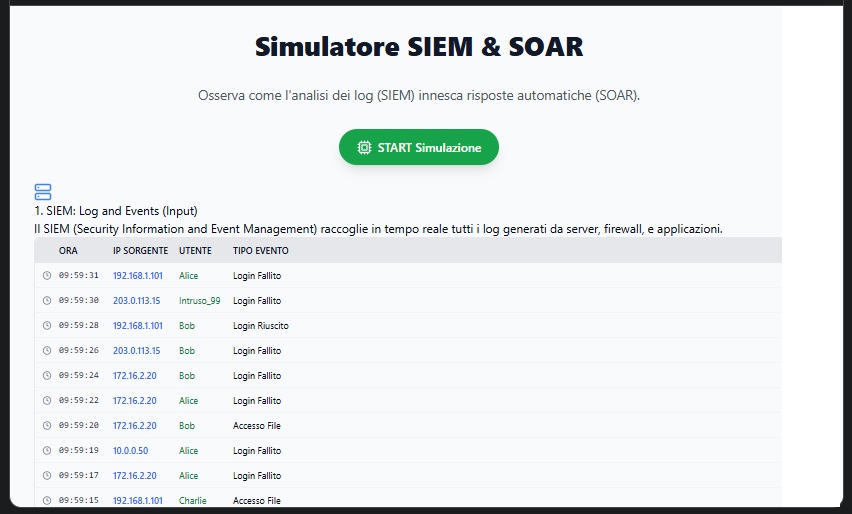

OSSERVA LA SIMULAZIONE (Clicca sull’immagine)